امنیت سایبری

- دستهبندی: دانش شبکه

- تاریخ:

B بدافزارها

«بدافزار»[1] گونهای از نرمافزارها و کدهای کامپیوتری مخرباند که با اهدافی خاص نظیر حذف فایلها و ازبینبردن اطلاعات، ایجاد دسترسیهای غیرمجاز، جمعآوری اطلاعات شخصی یا ایجاد اختلال در عملکرد سیستم طراحی و منتشر میشوند. بدافزارها را میتوان به گونههای مختلفی تقسیم کرد؛ اما سه نوع از آنها میان کاربران متداول و پرابتلاتر هستند:

C اسب تروا یا تروجان[2]

ایده این نوع بدافزار در واقع برگرفته از افسانه «جنگ تروا» است که در آن یونانیها یک اسب چوبی عظیم به شهر تروا هدیه کردند. اهالی تروا اسب چوبی را به داخل قلعه شهر خود بردند غافل از اینکه سربازان یونانی داخل اسب پنهان شدهاند و به هنگام شب و درحالیکه ترواییها در خواب بودند شهر را اشغال کردند. برایناساس بدافزارهای تروجان در ظاهر نرمافزارهای کاربردی و معمولی (مثل برنامک «صفحهکلید زیبای موبایل» یا «افزایشدهنده سرعت گوشی» یا حتی یک بازی ساده و کودکانه) هستند که کاربران به وسوسه رایگان و جذاب بودن آنها یا به طمع جایزه و کسب درآمد نصب میکنند؛ غافل از اینکه بهمحض نصب و اجرای برنامه، کدهای مخرب برنامه فعال شده و متناسب با هدفی که برای آن برنامهریزی شدهاند، در پسزمینه موبایل شروع به فعالیت میکنند. برخی از انواع این بدافزارها عبارتاند از:

- «باجگیر»[3] که فایلها و اطلاعات شخصی کاربر را گروگان گرفته و با تهدید به پاککردن آنها، از وی پول طلب میکنند.

- «کیلاگر»[4] نوعی تروجان است که بهصورت پنهان تمام حرکات موشواره (ماوس) و دکمههایی که کاربر روی صفحهکلید میفشارد را ثبت و برای هکر ارسال میکند.

- «تبلیغافزار»[5] گونه دیگری از تروجانهاست که تمام رفتارهای مجازی کاربر را ثبت کرده و به شرکتهای بازاریابی ارسال میکند تا با تحلیل آن بتوانند به کاربر محتوای تبلیغاتی اختصاصی نمایش دهند.

C ویروس[6]

ویروسها شناختهشدهترین نوع از بدافزارها هستند که خاصیت تکثیرشوندگی دارند. این بدافزارها به پروندههای اجرایی سیستم (مثلاً در ویندوز پروندههای با پسوند .exe) متصل شده و اینگونه با هر بار اجرای یک نرمافزار، در پسزمینه فعال میشوند و ضمن ایجاد اختلال در عملکرد سیستم (مثلاً افزایش مصرف برق سیستم، خارجکردن آن از کنترل، پنهانکردن پوشهها و غیره) سایر پروندههای اجرایی را نیز آلوده میکنند. ازاینرو با انتقال پرونده آلوده از سیستمی به سیستم دیگر، ویروس نیز منتقل میشود.

از طرف دیگر ویروسها این قابلیت را دارند که با تغییر شکل مدام خود، ماهیت مخرب کدهایشان را از نرمافزارهای امنیتی مخفی نگهدارند و برای همین شرکتهای تولیدکننده نرمافزار ضدویروس پس از بررسی مداوم کدها در آزمایشگاههای خود، بهصورت روزانه بانک اطلاعاتی نمونه ویروسها را بهروز کرده و جهت شناسایی به نرمافزارشان اضافه میکنند.

C کِرْم[7]

برخلاف ویروسها که برای اجرا به پروندههای اجرایی متصل میشدند و تا زمانی که آن پرونده توسط کاربر اجرا نشود، غیرفعال باقی میمانند، بدافزارهای از نوع «کرم» بهصورت خودکار و مستقل در سیستم مشغول به فعالیت و تکثیر میشوند و برای فعالیت مخرب خود احتیاج به اتصال به پروندههای اجرایی ندارند. ازاینرو کرمها، نسبت به ویروسها، سرعت بالاتری در آلودهسازی دارند و میتوانند خودبهخود در شبکه کامپیوترها منتشر شوند.

یک نمونه از این نوع بدافزار – که از آن بهعنوان پیچیدهترین بدافزاری که تاکنون طراحی شده است نام برده میشود – «استاکسنت»[8] بود که در سال 1389/2010 از طریق حافظه همراه «یو اس بی» یک جاسوس دوجانبه به تأسیسات هستهای نطنز منتقل و سانتریفیوژها را آلوده کرده بود و قصد داشت با ایجاد تغییرات ناگهانی در سرعت چرخش سانتریفیوژها، آنها را منهدم کند.[9] این بدافزار نخستینبار توسط کارشناسان ایرانی نمایندگی یک آنتیویروس بلاروسی در مشهد شناسایی شد. پس از این در آبان 89 شهید مصطفی احمدی روشن سرپرستی تیمی را به عهده گرفت که این بدافزار را کنترل کنند که نهایتاً موفق شدند مراکز هستهای نطنز و فوردو را از این بدافزار پاکسازی کنند.[10]

جدول 8: خلاصه ویژگیها و روشهای پیشگیری از بدافزارهای مختلف

B هک

در یک تعریف عامیانه میتوان «نفوذ به سیستمها و شبکههای کامپیوتری از طریق حفرههای امنیتی آنها و دسترسی به اطلاعات محرمانه یا سوءاستفاده از آن سیستمها» را «هک»[11] دانست. بر همین اساس کسی که چنین نفوذی را ترتیب میدهد «هکر»[12] مینامند و در یک دستهبندی متعارف آنها را سه دسته میکنند:

- هکرهای «کلاهسیاه»: مجرمان سایبری که انگیزه اصلی آنها اخاذی یا تخریب سیستمهای کامپیوتری فرد/سازمان قربانی است.

- هکرهای «کلاهسفید»: متخصصان امنیت سایبر که توسط شرکتها و سازمانها استخدام میشوند تا میزان آسیبپذیری سیستمها را آزمایش کنند.

- هکر «کلاه خاکستری»: افراد کنجکاوی هستند که بدون اطلاع به سامانهها نفوذ کرده و پس از یافتن حفرههای امنیتی، آنها را در قبال کسب پول یا کسب آوازه و شهرت به سازمان مربوطه گزارش میکنند.

اما هک را بنا به روش نفوذ نیز میتوان به دستههای مختلفی تقسیم کرد که برخی از متداولترینهای آن عبارتاند از:

C حملات منع سرویس (DoS)[13]

آنچه که معمولاً در رسانهها درباره هک و از دسترس خارجشدن سایت سازمانهای دولتی در ایران و خارج از ایران شنیده میشود، عموماً از این نوع است. در این روش که به لحاظ فنی از سایر روشهای هک سادهتر بوده اما دفع و مقابله با آن دشوارتر است، مهاجم تعداد زیادی درخواست جعلی را از طریق سیستم خود به سایت هدف ارسال میکند تا با مشغول و سردرگم کردن آن با این سیل درخواستها، دسترسی کاربران واقعی به سایت و پاسخگویی به آنها را مختل کند.

لذا برای جلوگیری از اینگونه حملات، معمولاً سایتها با استفاده از سیستم احراز هویت «کپچا» (CAPTCHA)[14] – همان سیستمی که بعد از چندین بار تکرار جستجوی یک عبارت در زمان کوتاه در گوگل یا باز کردن مکرر صفحه یک سایت نمایش داده میشود و از شما میخواهد پاسخ به سؤالی (ریاضی یا تصویری یا متنی) را بدهید – درخواستهای حقیقی را از درخواستهای جعلی و رباتگونه تفکیک میکنند.

البته که این کافی نیست و مهاجمان برای دورزدن این سپر دفاعی میتوانند بهجای ارسال درخواستهای متعدد از یک سیستم، آن را میان چندین سیستم توزیع کرده و اینگونه سایت قربانی را میان درخواستهای مکرر و توزیع شده، کور و سردرگم کنند؛ که به این روش DDoS (حملات منع سرویس توزیعشده)[15] میگویند و سامانههای تشخیصی مثل Cloudfare یا Google Project Sheild برای همین منظور توسعه یافتهاند.

C حملات جستجوی فراگیر (Brute Force)

اینگونه حملات یکی از روشهای مرسومی است که از آن برای بهدستآوردن رمز عبور افراد استفاده میشود. طی این روش، هکر تمام احتمالات ممکن برای رمز عبور را به کمک نرمافزارهای خاص (که برای مثال توان پردازش 15 میلیون رمز در ثانیه را دارد) امتحان میکند تا سرانجام از طریق یکی از آنها وارد محیط کاربر شود.

البته مشخصاً این روش نیازمند قدری زمان و قدرت پردازش بالاست؛[16] اما ازآنجاکه اغلب کاربران رمز عبورهای مشابه و متداولی (مثل 123456 یا abcdef یا «نامخانوادگی+سال تولد») استفاده میکنند، هکرها ابتدا حمله خود را با لیستی از اینگونه عبارات آغاز میکنند.

از طرف دیگر اغلب سایتها برای جلوگیری از اینگونه حملات، تعداد دفعات واردکردن رمز عبور اشتباه را محدود میکنند یا از احراز هویت دو عاملی (رمز عبور + پیامک) استفاده میکنند. بااینوجود ضروری است کاربران نیز بهجای استفاده از رمزعبورهای ساده و قابل حدس، عبارات پیچیدهتر و دارای حروف مختلف (عدد+حرف+علامت) را بهعنوان رمز عبور خود تعیین کنند.

ضمن اینکه لازم است از یک عبارت ثابت نیز برای همه حسابهای کاربری مختلف خود استفاده نکنند تا در صورت افشای رمز یک حساب، سایر حسابها به خطر نیافتند.[17]

C ساخت نقطه دسترسی جعلی

در این روش هکر یک نقطه دسترسی (اکسس پوینت) جعلی (مثلاً وایفای عمومی با نام «Airport Wireless» یا «Café Wifi» یا «Free Wifi») ایجاد کرده و منتظر متصلشدن کاربران به آن میماند و بهمحض اتصال آنها، شروع به تخلیه اطلاعات قربانی میکند.[18]

C فیشینگ

یکی از رایجترین و پرقربانیترین گونههای جرایم سایبری در کشور ما و بسیاری از نقاط دیگر دنیا «فیشینگ» (Phishing) است. در این روش هکر مهاجم از طریق ارسال طعمه برای افراد مختلف، منتظر میماند تا قربانی در قلاب گیر کند و سپس اطلاعاتش را تخلیه کند.[19]

فیشینگ را نیز میتوان بنا به نحوه به دام انداختن قربانی به گونههای مختلف تقسیم کرد. برای مثال:

- رایانامه (ایمیل): ابتداییترین و قدیمیترین مدل فیشینگ اینترنتی، ارسال ایمیل جعلی با عنوان، اسامی و نشانیهای شبیه به شرکتهای رسمی (نظیر گوگل یا اینستاگرام) به کاربران و تقاضای ارسال اطلاعات شخصی مثل رمز عبور حساب کاربری از آنهاست. البته سرویسهای ارائهدهنده خدمات رایانامه با ارتقای الگوریتمهای تشخیصی خود رایانامههای مشکوک را در دسته هرزنامه (Spam) قرار میدهند و حتی گوگل یک بازی تعاملی کوچک برای آموزش روشهای شناسایی رایانامههای فیشینگ طراحی کرده است؛[20] اما این روش ساده همچنان قربانیان زیادی میگیرد.

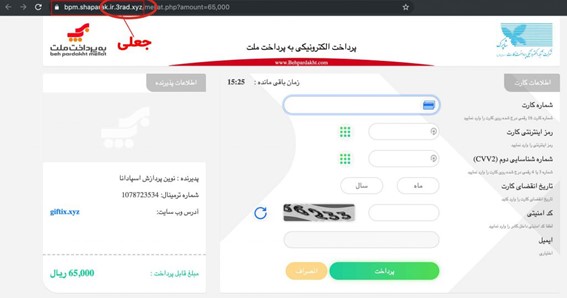

- سایت و صفحات پرداخت جعلی: در این روش مهاجمان یک سایت فروشگاهی یا درگاه پرداخت جعلی با ظاهری کاملاً مشابه صفحات واقعی و رسمی طراحی میکنند و از شما میخواهند اطلاعات بانکی خود را وارد کنید. اما بهمحض واردکردن این اطلاعات، هکر از آنها استفاده کرده و حساب بانکی شما را تخلیه میکند. البته الزامی کردن «رمز یکبار مصرف پویا» در خریدهای اینترنتی توسط بانک مرکزی گامی مهم و مؤثر برای مقابله با این کلاهبرداریها بوده است. هرچند همچنان ممکن است هکرها از طریق برنامکهای تروجان به پیامک رمز پویای شما نیز دست پیدا کنند.

شکل 30: یک صفحه پرداخت بانکی جعلی (نکته: دامنه سایت در اصل3rad.xyz است نه shaparak.ir)

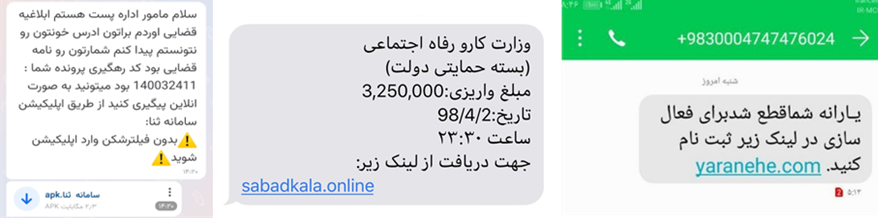

- پیامرسان: در این روش که عمدتاً بر بستر نرمافزارهای پیامرسان یا حتی پیامک رخ میدهد، فرد ناشناس، پیامهای تحریککننده مثل «اخطار قطع یارانه»، «صدور شکوائیه»، «بدهی مالیاتی» یا «در جایزه چندمیلیونی برنده شدید» ارسال میکند و از گیرنده میخواهد با ورود به پیوند درج شده در پیامک یا نصب نرمافزار ارسالی، اطلاعات خود را وارد کنید. درحالیکه مکرراً اعلام شده است نهادهای رسمی دولتی بههیچوجه اطلاعیههای خود را از طریق پیامرسان و با الزام به نصب نرمافزار اعلام نمیکنند. ضمن اینکه اختصاص سرشمارههای نامی مثل «Behdasht» یا «Bank …» برای مقابله با اینگونه کلاهبرداریها صورت گرفته است.

شکل 31: نمونههایی از پیامکهای جعلی با هدف فیشینگ و سرقت اطلاعات فرد قربانی

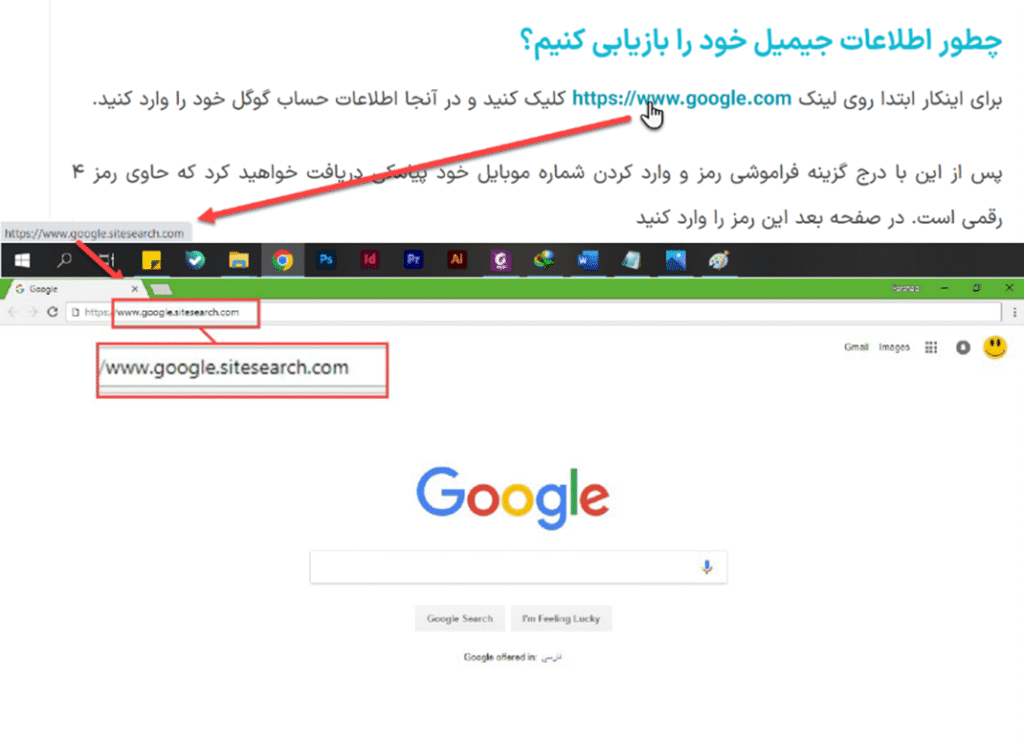

- دستکاری پیوند (لینک): در برخی موارد، مهاجمان پیوند اینترنتی که ظاهری بسیار شبیه به پیوند اصلی مورد انتظار دارد (مثلاً ir بهجای adliran.ir) برای شما ارسال میکنند و از شما میخواهند با کلیک روی آن وارد سایت شده و اطلاعات را وارد کنید. در برخی موارد دیگر عنوان پیوند درج شده در متن سایت با پیوند واقعی الصاق شده به آن متفاوت بوده و لازم است پیش از کلیک روی پیوند به پیشنمایش نشانی آن در گوشه مرورگر توجه کنید.

شکل 32: یک پیوند جعلی که متن نمایشی آن با پیوند اصلی که به آن الصاق شده متفاوت است (با کلیک روی آن بهجای google.com به google.sitesearch.com میرود)

- مهندسی اجتماعی: «مهندسی اجتماعی»[21] نه یک رشته دانشگاهی، بلکه مجموعهای از روشهاست که از آنها برای وادارکردن افراد به انجام یک عمل یا تخلیه اطلاعاتی آنها استفاده میشود. بدین معنا که مهاجم ضمن تعامل با شخص هدف، وی را در شرایط خاص ارتباطی قرار میدهد تا بهصورت ناآگاهانه وادار به دادن اطلاعات یا انجام کاری شود. البته اینگونه اقدامات اگرچه در ارتباطات روزمره و حقیقی نیز ممکن است استفاده شوند، اما با گسترش ارتباطات بیجسم مجازی و میل به خودافشاگری کاربران در شبکههای اجتماعی، سهولت و گسترش بیشتری یافته است.

تصویر زیر مثالی از یک مکالمه مهندسی اجتماعی برای نفوذ به حساب کاربری یک کارمند در سامانه محل کارش است: مهاجم ابتدا او را از طریق پستهایی که درباره شرکت محل کارش در شبکههای اجتماعی منتشر کرده شناسایی کرده، سپس نام مسئول آیتی شرکت را از سایت شرکت آن پیدا کرده و در نهایت با حساب و پروفایلی جعلی مکالمه زیر را ترتیب داده است:

شکل 33: نمونهای از یک گفتگوی مهندسی اجتماعی با هویت جعلی

اما در مقابل تنوع حملات سایبری، اغلب کشورهای دنیا از جمله ایران، از طریق وضع قوانین و تعریف مجازاتهایی برای مبارزه با اینگونه جرائم رایانهای، در تلاش برای ایمنسازی فضای مجازی هستند.[22]

البته باید توجه داشت که تا پیشازاین، خطر هک صرفاً محدود به دنیای مجازی بود. درحالیکه امروزه گسترش «اینترنت اشیا» (IoT)[23] و متصلشدن دستگاههایی نظیر خودروها، وسایل منزل و فناوریهای پوشیدنی به اینترنت نگرانیهای جدیتری را نسبت بهاحتمال هکشدن این ابزارها و خطرات حاصل از آن در دنیای حقیقی ایجاد کرده است. برای مثال مهاجمین با هک خانه هوشمند یک فرد میتوانند تمام چراغها را خاموش و درها را قفل کرده و فقط در ازای دریافت مبلغی اجازه خروج وی از خانه را بدهند! مشابه همین اتفاق ممکن است در صورت هکشدن تجهیزات هوشمند پزشکی در بیمارستانها یا خودروهای هوشمند و خودران در جادهها نیز رخ دهد و تبعات مرگباری داشته باشد.

B مقابله با بدافزار

گسترش شبکه اینترنت و اتصال کاربران از سراسر دنیا به یکدیگر، میزان تولید و سرعت انتشار بدافزارها را نیز افزایش داده است. بهطوریکه فقط در سال 1401/۲۰۲۲ بیش از 6 میلیارد حمله بدافزاری در جهان صورت گرفته است.[24] به طور خاص در این سال، حوزه آموزش و پژوهش با بیش از ۲ هزار حمله در هفته، بالاتر از صنایع نظامی و بهداشت و درمان، پرتهاجمترین بخش در جهان بوده است.[25] ازاینرو رعایت اصول ایمنی آنلاین برای حفاظت از حریم خصوصی حیاتی به نظر میرسد.

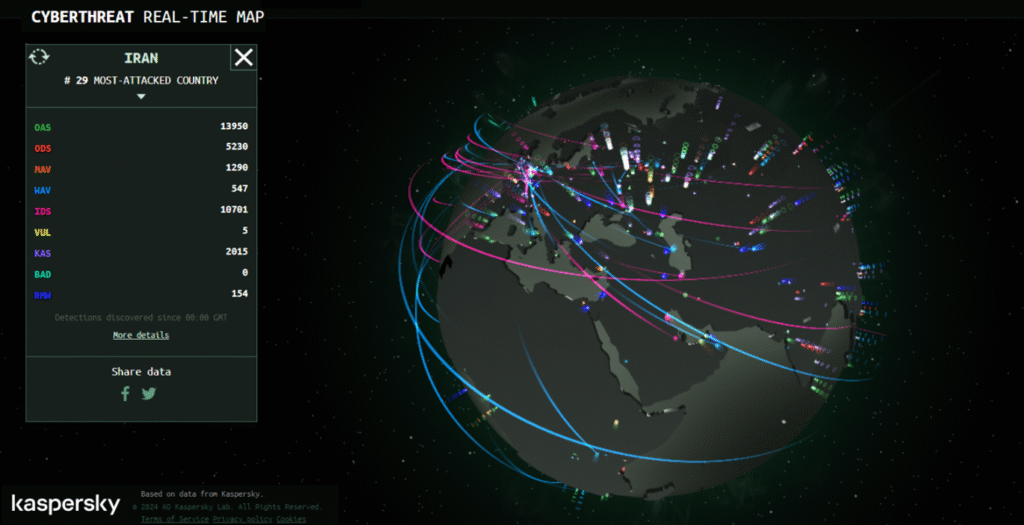

شکل 34: نقشه زنده آنتیویروس کسپرسکی از تهدیدات سایبری شناسایی شده در سراسر جهان[26]

C استفاده از آنتیویروس

آنتیویروس نوعی نرمافزار است که برای محافظت از سیستمهای رایانهای در برابر ویروسها و سایر بدافزارها طراحی شده است. این نرمافزارها عموماً از طریق اسکن فایلها و برنامههای موجود در سیستم و تطبیق آنها با بانک اطلاعاتی جامعی که از قبل درباره بدافزارها دارند، کدهای مخرب را شناسایی و پاکسازی میکنند.

در واقع شرکتهای ارائهکننده خدمات آنتیویروس در آزمایشگاههای رایانهای خود، بهصورت مداوم فایلها و کدهای مشکوک را آزمایش میکنند تا بدافزارهای احتمالی را شناسایی کنند. پس از شناسایی بدافزار، مشخصات و طرز کار آن را در بانک اطلاعاتی خود ثبت کرده و در قالب بهروزرسانی در اختیار نرمافزار آنتیویروس قرار میدهند. لذا استفاده از آنتیویروس معتبر و بهروزرسانی مستمر آن جهت شناسایی ویروسهای جدید ضرورت دارد.

البته کارکرد آنتیویروسها فقط به شناسایی ویروس محدود نمیشود و برخی از آنها قابلیتهای دیگری نظیر «فایروال» (نظارت و پایش ترافیک مشکوک ورودی به سیستم از اینترنت)، «ضدباجگیر» (مقابله با بدافزارهای گروگانگیرنده اطلاعات سیستم)، «کنترل والدین» (ابزار نظارت والدین بر استفاده فرزندان از سیستم)، «پشتیبانگیری» (گرفتن ذخیره از فایلها و اطلاعات سیستم) نیز دارند.

C رفتار آنلاین ایمن

علاوهبر استفاده از آنتیویروسها، آگاهی از دامهای رایج انتشار محتوای مخرب بهمنظور خودمراقبتی و رعایت رفتار آنلاین ایمن، میتواند تأثیر بسزایی در پیشگیری از آلودهشدن سیستم به بدافزار داشته باشد:

جدول 9: برخی مصادیق رفتار ایمن آنلاین در کاربردهای مختلف اینترنت

C رمز عبور مناسب

یکی از سادهترین و درعینحال مؤثرترین روشهای حفظ حریم خصوصی، انتخاب رمز عبور ایمن و مطمئن است. چراکه رمز عبور مانند کلید ورود به حریم خصوصی کاربران در فضای مجازی عمل میکند. ازاینرو رعایت دو اصل در انتخاب رمز عبور مناسب و قوی میتواند اثر بسزایی برای حفظ امنیت در اینترنت داشته باشد:

- رایج نباشد: یک اصل مهم در انتخاب رمز عبور این است که توسط دیگران زیاد استفاده نشده باشد. در واقع علت این موضوع به آنجا برمیگردد که تاکنون بسیاری از پلتفرمهای آنلاین به علت نواقص امنیتی هک و تمام اطلاعات کاربرانشان افشا شده است. از جمله این اطلاعات رمز عبور است. لذا یکی از پایهایترین روشهای نفوذ بهحساب کاربری روش موسوم به «دیکشنری»[29] است: هکر لیست تعداد زیادی از رمز عبورهای لو رفته را تجمیع کرده و از طریق آن پرتکرارترین رمزهای عبور را شناسایی میکند، سپس با این فرض که بهاحتمال بالایی صاحب حساب کاربری نیز از رمزهای عبور رایج و عمومی استفاده کرده باشد، این لیست را به یک برنامه خودکار میدهد تا آنها را یکییکی روی حساب کاربری آزمایش کند.

به همین جهت برای ایمنسازی حساب کاربری باید تاحدامکان از انتخاب رمزهای عبور متداول و عمومی خودداری کرد، نظیر: 123456، abcdefg، qwerty، iran، salam و …

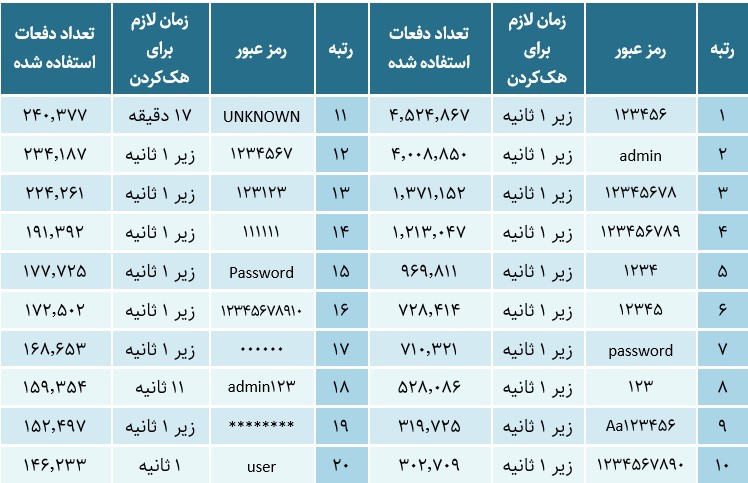

جدول 10: بیست رمز عبور پرتکرار جهان در سال ۲۰۲۳[30]

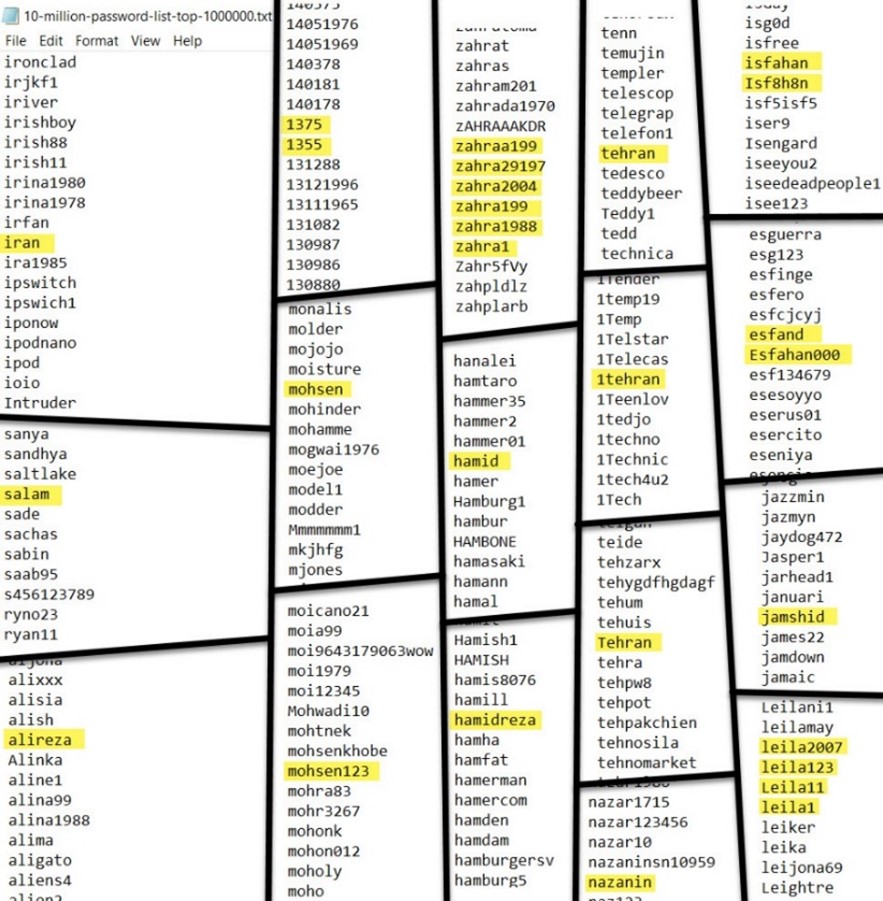

شکل 35: در لیستی از یک میلیون رمز عبور پرتکرار لو رفته در جهان، برخی رمز عبورهای با اسامی فارسی، شهرهای ایران یا سالهای شمسی نیز دیده میشود![31]

- قابل حدسزدن نباشد: قابل حدس نبودن رمز عبور موضوعی بهظاهر واضح و بدیهی است، اما در عمل بسیاری افراد آن را رعایت نمیکنند. بدین معنی که عموماً بهمنظور رعایت اصل اول انتخاب رمز عبور، یعنی رمزی که رایج و عمومی نباشد، به سراغ اطلاعات شخصی میروند. غافل از اینکه این نوع رمزها نیز در اغلب موارد با داشتن اندکی شناخت و مهندسی اجتماعی افراد قابل حدس است! در واقع باید از انتخاب رمز عبورهایی شامل اطلاعات شخصی مثل شماره تماس یا نام شهر، نام و نام خانوادگی، نام دوستان صمیمی و… خودداری کرد؛ چراکه افرادی زیادی از آنها اطلاع دارند. برای مثال:

فردی رمز عبور خود را AmirAzar666 میگذارد؛ چون نامش «امیر» است، متولد ماه «آذر» است و طرفدار تیم فوتبال «پرسپولیس». این درحالی است که همه این اطلاعاتِ بهظاهر خصوصی (اسم، ماه تولد و علایق شخصی) بهراحتی و با قدری کنجکاویکردن در صفحات مجازی این فرد و پستهایی که از تولد و استادیوم رفتنهای خود منتشر کرده، قابلشناسایی است. ازاینرو با کمی سعی و خطا و بازی با جایگشت کلمات، احتمال کشف رمز عبور وی دور از دسترس نیست.

در واقع یک هکر میتواند با قدری کسب شناخت از زندگی فرد، تحلیل افکار وی، مرور سوابق و علایقش، رفتار او در فضای مجازی و به طور خاص شیوه انتخاب رمزش را حدس بزند…

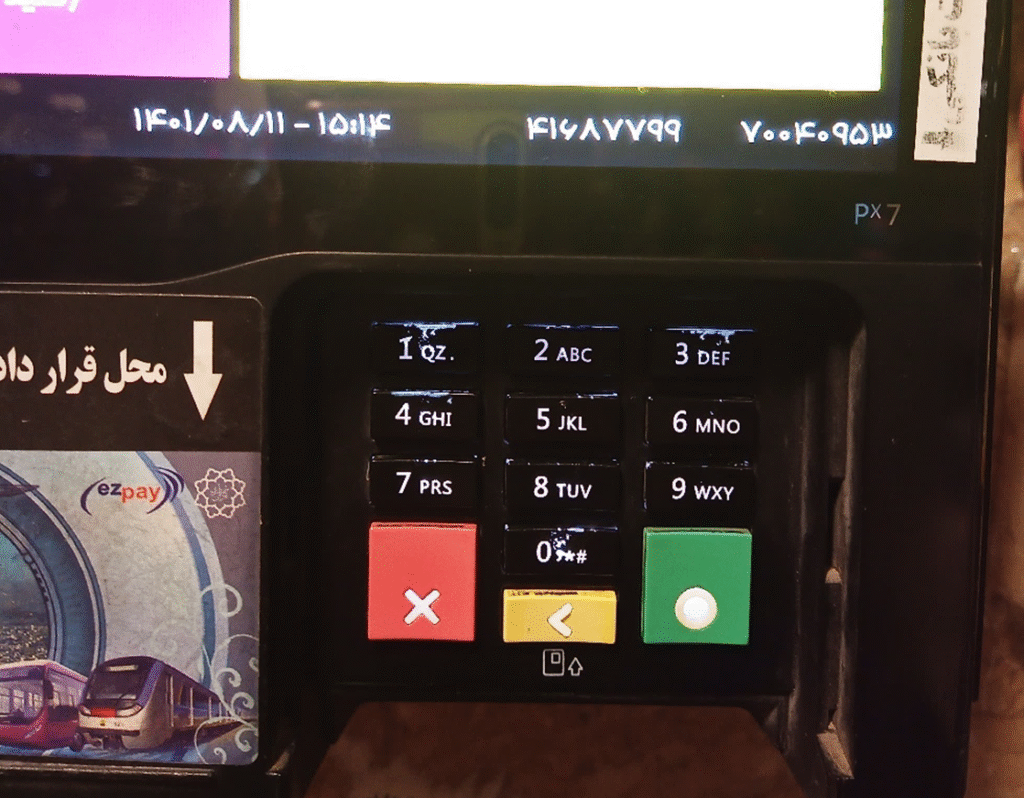

شکل 36: فرسودهتر شدن دکمه اعداد ۱ و ۳ روی صفحهکلید دستگاه شارژ کارت مترو احتمالاً نشانه این است که بسیاری از افراد رمز کارت بانکیشان عددی مربوط به سالهای شمسی (سال تولد خود، تولد فرزند، ازدواج و …) است.

ازاینرو رعایت این پنج نکته در انتخاب رمز عبور ضروری است:

یکی از روشهای ساده اما مطمئن برای ایجاد رمز عبور قوی استفاده از روش «آشنای بیمعنی»[32] است که در آن از عبارات طولانی و بیمعنی ولی آشنا و قابل بهخاطر سپردن برای شخص صاحب رمز استفاده میشود. برای مثال:

- ابتدا فرد یک بیت شعر یا جمله دلخواه را (که از فراموشنکردن آن اطمینان دارد) انتخاب میکند. مثلاً: «من در مؤسسه تربیت رسانهای باران کار میکنم ای ایران»

Man Dar Moasse Tarbiat Resane Baran Kar Mikonam Ey Iran

- طبق یک قاعده دلخواه، برخی از حروف آن را جدا میکند. مثلاً حروف اول هر کلمه:

mdmtrbkmei

- در گام آخر برخی کاراکترها را مثل حروف بزرگ، اعداد و علائم نگارشی به آن اضافه میکند. مثلاً:

@mdmtrbkmEi3725

این رمز عبور از نگاه دیگران بیمعنی، پیچیده و غیر قابل حدس است، اما برای صاحب حساب کاربری معنیدار و قابل به حافظهسپاری است.

B نشت اطلاعات

بهموازات استقبال کاربران و فراگیرشدن پلتفرمهای خدمات آنلاین و رسانههای اجتماعی در اینترنت، حجم اطلاعات ذخیره شده در آنها نیز به طعمهای وسوسهانگیز برای هکرها تبدیل شده است. ازاینرو یکی از چالشهای سامانههای آنلاین در دنیا، مسئله «نشت اطلاعاتی»[33] است که طی آن اطلاعات خصوصی و حساس کاربران به دلیل حمله سایبری و نفوذ هکرها یا خطای انسانی و اشتباه کارکنان افشا شده و در معرض دید عموم قرار میگیرد. اطلاعات لو رفته ممکن است در سطح وب منتشر شود، در وب تاریک به فروش برسد یا هکرها بابت عدم انتشار آن از پلتفرم مورد حمله واقع شده اخاذی کنند.

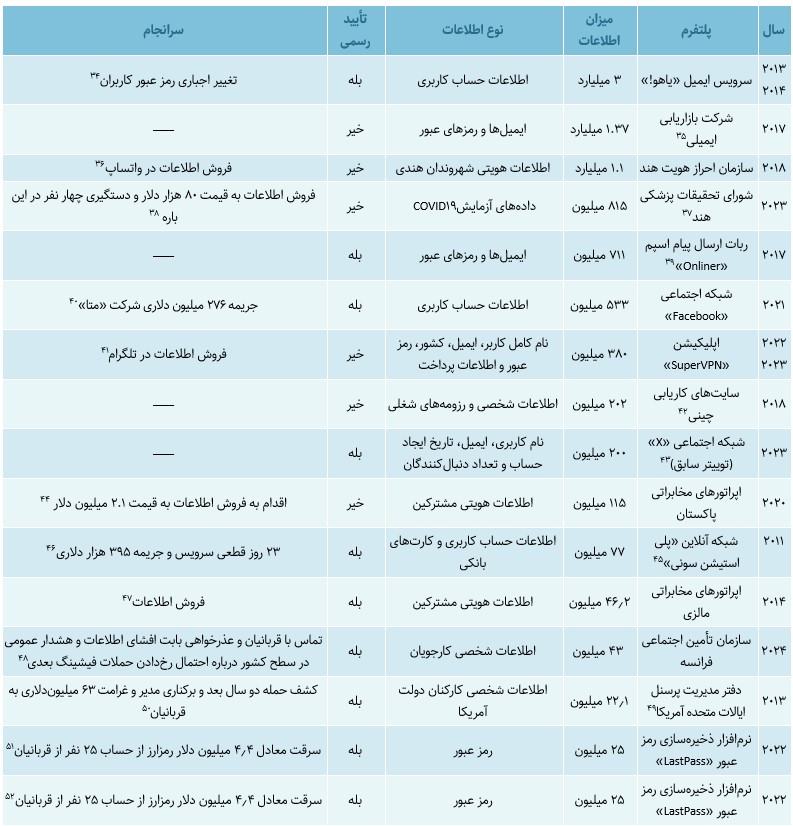

جدول 11: برخی از قابل توجهترین نشتهای اطلاعاتی جهان در دهه گذشته به ترتیب حجم اطلاعات افشا شده[34]

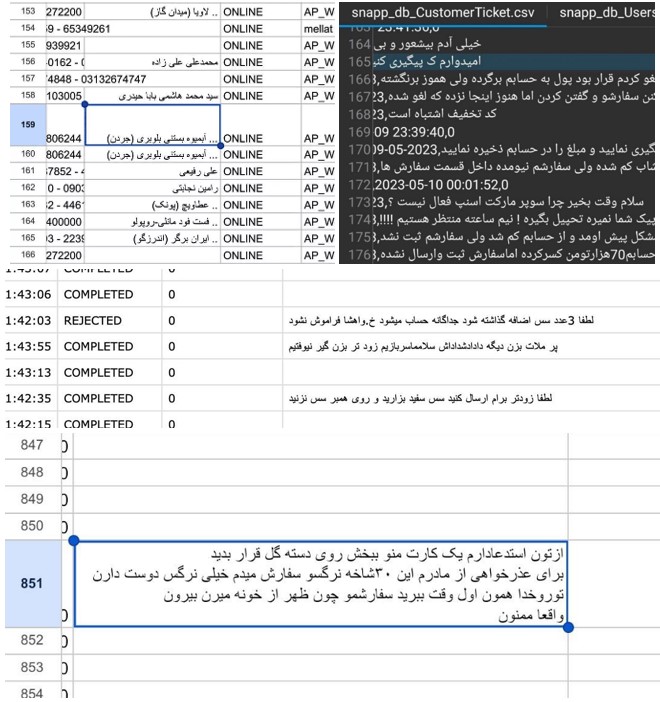

متأسفانه در ایران نیز با افزایش چشمگیر حملات سایبری در سالهای اخیر نشتهای اطلاعاتی بزرگی نظیر نشت اطلاعات 20 میلیون کاربر و 360 میلیون سفارش پلتفرم «اسنپ فود»[54] یا هک اپلیکیشن تپسی و افشای اطلاعات بیش از 30 میلیون راننده و مسافر و 136 میلیون سفر[55] یا ادعای هک و نشت اطلاعات مشتریان بانکهای ملی، ملت و صادرات[56] از جمله آنهاست.

شکل 37: نمونهای از اطلاعات لو رفته کاربران در پی نشت اطلاعاتی اپلیکیشن سفارش غذای «اسنپ فود»

اما درهرصورت لورفتن اطلاعات کاربران میتواند تبعات سنگینی مثل سوءاستفاده از اطلاعات مالی یا هویتی برای آنان داشته باشد که باتوجهبه «شبکه» و «نافراموش» بودن فضای سایبر، تقریباً تحت هیچ شرایطی نمیتوان جلوی آن را گرفت. در چنین شرایطی دو نکته زیر را باید در نظر داشت:

- پیش از نشت اطلاعاتی: اساساً در اینترنت چیزی به نام «اطلاعات خصوصی» وجود ندارد. در عوض هر اطلاعاتی که کاربران از خود در بستر فضای سایبر منتشر میکنند یا از همان ابتدا توسط خود یا اطرافیان عمومی شده است که به آن «اطلاعات عمومی افشا شده» گفته میشود، و یا هنوز کاربر آن را بهصورت عمومی منتشر نکرده؛ اما هر لحظه ممکن است به دلایلی مثل «هک کور»، «هک هدفمند»، «میل صاحب پلتفرم»، «نقص فنی» و … در معرض عموم قرار گیرد که به آن «اطلاعات عمومی افشا نشده» گفته میشود.

ازاینرو رفتار معقول آن است که فضای سایبر بهعنوان بستر نگهداری، انتقال یا انتشار هیچگونهای از «اطلاعات خصوصی» قرار نگیرد. ضمن اینکه پیش از قراردادن هر محتوای شخصی در اینترنت، این احتمال در نظر گرفته شود که افشای آن، چه تبعاتی ممکن است داشته باشد.

- پس از نشت اطلاعاتی: افشاء شدن اطلاعات شخصی در اینترنت، اتفاقی تقریباً غیرقابلبازگشت است. اما حداقل اقدامی که میتوان در صورت وقوع آن انجام داد، پیشگیری از توالی افشای اطلاعات است. بدین معنی که اگر کاربری دریافت که اطلاعاتش در یک پلتفرم به سرقت رفته است، برای جلوگیری از لورفتن اطلاعات در سایر سامانهها، رمزهای عبور خود را حتماً تغییر دهد.[57] البته باید توجه داشت که در این صورت باتوجهبه افشای احتمالی اطلاعاتی مثل تاریخ تولد، شماره موبایل، کد ملی و … در نشت اطلاعاتی مذکور، باید ازاینپس از قراردادن اینگونه دادهها بهعنوان رمز عبور خودداری شود.

B فیلترشکن

آنچه در نزد عموم تحت عنوان «فیلترشکن» یا به عبارت تخصصیتر «شبکه خصوصی مجازی» (VPN)[58] درواقع یک شبکه اختصاصی و محدود است که بر روی بستر شبکه عمومی اینترنت ایجاد میشود و تبادل اطلاعات میان کاربر و سرور موردنظر از مجرای آن صورت میگیرد.

در واقع بهجای اتصال مستقیم دستگاه کاربر به سایت و تبادل داده میان آن دو، یک سرور VPN واسطه برقراری اتصال میشود. بدین صورت که این سرور واسط، درخواستها را از دستگاه کاربر دریافت میکند و با نشانی آیپی خود و بهصورت کدگذاری شده (مثلاً به روش SSL) به سایت موردنظر ارسال میکند و بعد از آنکه پاسخ را از سایت دریافت کرد، به دستگاه کاربر بازمیگرداند. این جایگزینسازی آیپی باعث میشود تا اتصال کاربر به سایت بهصورت گمنام و ناشناس برقرار شود. لذا برای مواقعی که حفظ هویت کاربر حائز اهمیت است یا دسترسی به یک سایت مسدود شده میتواند کاربرد داشته باشد.

شکل 38: سرویس 403.online یک نمونه شبکه خصوصی مجازی است که در مواردی که سایتی خارجی درخواستهای از مبدأ ایران را مسدود کرده است، از طریق سرور واسطه و جایگزینسازی آیپی، دسترسی به سایت تحریمی را ممکن میسازد.

علاوهبراین کدگذاری ترافیک ارسالی و دریافتی از سایت توسط سرور VPN، باعث میشود هکرهای احتمالی حاضر در شبکه عمومی اینترنت نتوانند به محتوای تبادل اطلاعات دسترسی پیدا کنند. ازاینرو از شبکه خصوصی مجازی برای تبادلات مالی یا امنیتی بسیار استفاده میشود.

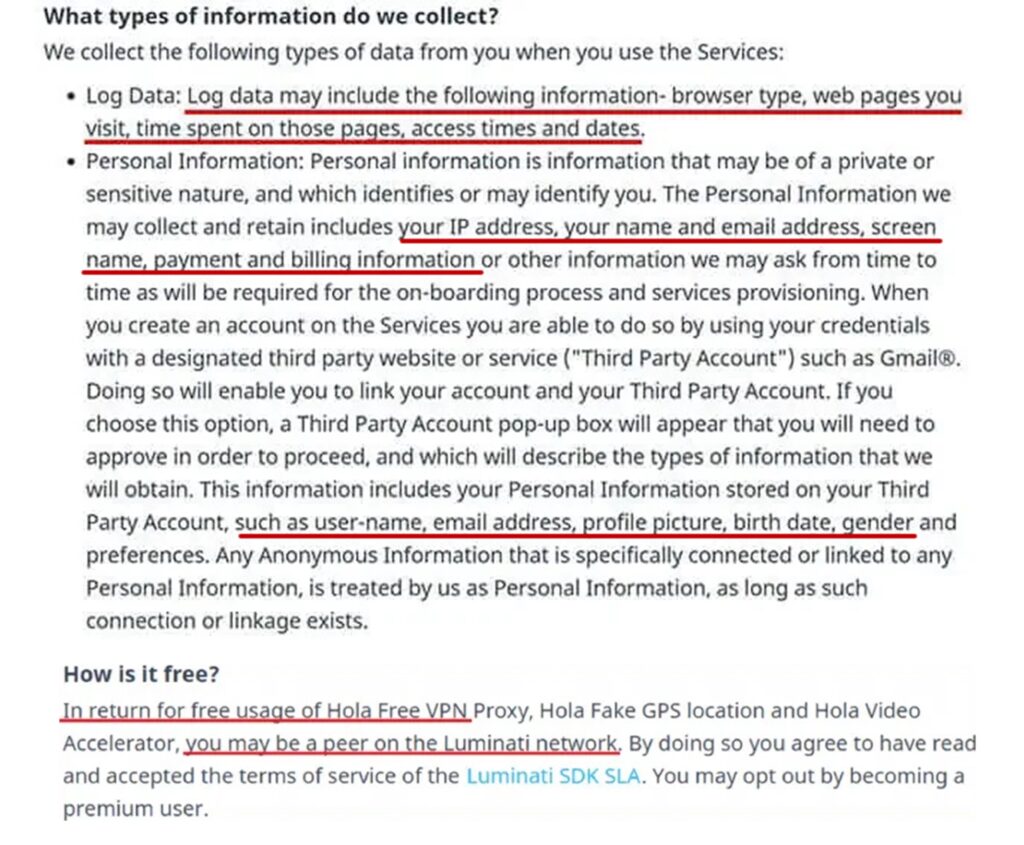

اما باید توجه داشت که محتوای اطلاعات و آیپی مبدأ و مقصد ارتباط همچنان توسط ارائهدهنده سرور VPN قابلمشاهده و رصد است. کمااینکه بسیاری از برنامکهایی که بهصورت رایگان یا پولی مدعی ارائه خدمات VPN هستند، بهخاطر حجم بالای کاربری که دارند عملاً شبکه خصوصی نیستند و در واقع یا داده کاربران را (بهمنظور دادهکاوی و فروش اطلاعات یا اخاذی از آنها) جمعآوری میکنند یا دستگاه آنها را به بدافزار آلوده میکنند و یا پهنای باندشان را میفروشند.[59] ازاینرو افرادی که احتیاج مبرمی به حفظ ایمنی در تبادلات اینترنتی خود دارند، اقدام به راهاندازی سرور ویپیان شخصی و اختصاصی خود میکنند که البته هزینهبر و نیازمند تخصص بالایی است.

شکل 39: برشی از متن موافقتنامه سیاست حریم خصوصی اپلیکیشن معروف «Hola VPN»[60] درباره دادههایی که از کاربران جمعآوری میکند (شامل نام مرورگر، صفحات بازدید شده، مدتزمان تماشای صفحه، تاریخ بازدید، نشانی آیپی، نام و آدرس ایمیل، اطلاعات بانکی، تصویر پروفایل، تاریخ تولد، جنسیت و …) به همراه توضیح اینکه «در قبال استفاده رایگان کاربران از اپلیکیشن، اطلاعات آنها با شرکت جمعآوری داده Luminati (مستقر در اسرائیل) به اشتراک گذاشته میشود.»[61]

علاوهبراین تبادل اطلاعات از بستر شبکه خصوصی مجازی به دلایل فنی عموماً کند است؛ چراکه بهجای ارتباط مستقیم کاربر و سایت، دادهها باید از مجرای سرور واسطه VPN مسیریابی شوند که امری زمانبرتر است.

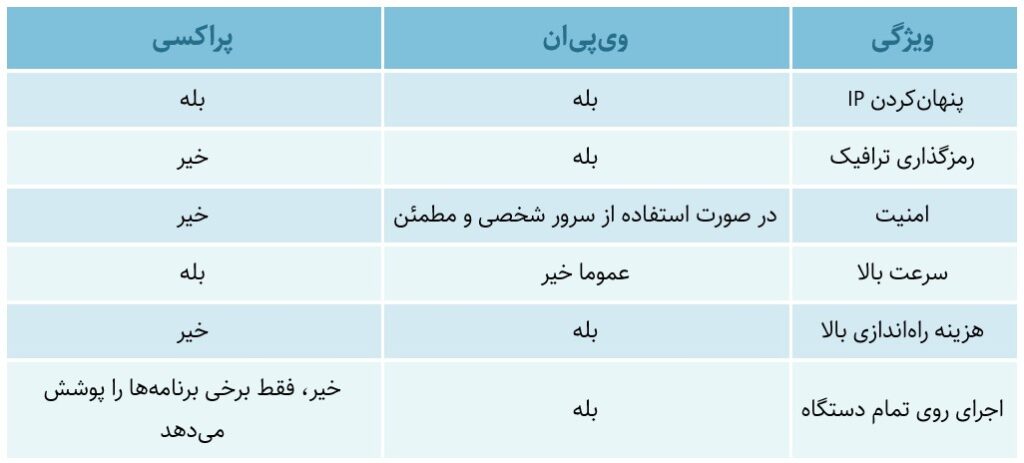

ضمن اینکه بسیاری از اپلیکیشنهایی که تحت عنوان VPN عرضه میشوند، اساساً شبکه خصوصی مجازی نیستند و در واقع «پراکسی»[62] اند. در سرویس پراکسی نیز مشابه ویپیان، تبادل اطلاعات با واسطهگری یک سرور ثالث صورت میگیرد، با این تفاوت که راهاندازی آن آسانتر و کمهزینهتر است. علاوهبراین و برخلاف VPN، در پراکسی اطلاعات ارسالی و دریافتی کدگذاری نمیشوند و امنیت آن بهمراتب پایینتر است.

جدول 12: مقایسه سرویسهای ویپیان و پراکسی

[1] Malware

[2] Trojan

[3] Ransomware

[4] Keylogger

[5] Adware

[6] Virus

[7] Worm

[8] Stuxnet

[9] https://www.dw.com/fa-ir/ ویروس-استاکسنت-چگونه-وارد-تاسیسات-هستهای-نطنز-شد/a-50271881

[10] https://farhikhtegandaily.com/page/121787/

[11] Hack

[12] Hacker

[13] Denial of Service

[14] سرواژه عبارت «Completely Automated Public Turing test to tell Computers and Human Apart» به معنی «آزمون همگانی کاملاً خودکارشده تورینگ برای مجزا کردن انسان و رایانه»

[15] Distributed Denial of Service

[16] https://www.hivesystems.io/blog/are-your-passwords-in-the-green

[17] https://www.setakit.com/mag/credential-stuffing-attack/

[18] https://www.hamyarit.com/blog/hacking/

[19] اطلاق فیشینگ (Phishing) به این روش به خاطر شباهت آن به ماهیگیری (Fishing) است.

[20] https://phishingquiz.withgoogle.com

[21] Social Engeneering

[22] https://rc.majlis.ir/fa/law/show/135717

[23] Internet of Things

[24] https://www.statista.com/statistics/873097/malware-attacks-per-year-worldwide

[25] https://www.statista.com/statistics/1377217/average-weekly-number-attacks-global-by-industry

[26] https://cybermap.kaspersky.com/

[27] سایتهایی نظیر «urlvoid.com»، «URLscan.io»، «radar.cloudflare.com/scan»، «virustotal.com» و … میتوانند در این زمینه کاربردی باشند.

[28] https://csirc.cyberpolice.gov.ir

[29] Dictionary

[30] https://dgto.ir/37lp

[31] https://b2n.ir/1million-passwords

[32] https://osint.ir/2182

[33] Data Breach

[34] https://termly.io/resources/articles/biggest-data-breaches/

[35] https://b2n.ir/yahoo-hack

[36] https://b2n.ir/river-city-media

[37] https://b2n.ir/aadhar-india-leak

[38] Indian Council of Medical Research (ICMR)

[39] https://b2n.ir/india-covid19-leak

[40] https://b2n.ir/spambot-leak

[41] https://b2n.ir/facebook-leak

[42] https://b2n.ir/supervpn-leak

[43] https://b2n.ir/china-job-leak

[44] https://b2n.ir/twitter-leak

[45] https://b2n.ir/pakistan-leak

[46] Sony PlayStation Network (PSN)

[47] https://b2n.ir/playstation-hack

[48] https://b2n.ir/malaysia-leak

[49] https://b2n.ir/france-leak

[50] US Office of Personnel Management (OPM)

[51] https://b2n.ir/us-opm-data-breach

[52] https://b2n.ir/lastpass-data-breach

[53] https://b2n.ir/sony-hack

[54] https://www.zoomit.ir/tech-iran/414139-hacking-information-of-snapfood-users/

[55] https://www.zoomit.ir/tech-iran/408696-tapsi-hacked-user-data-leaked/

[56] https://peivast.com/p/123563

[57] در این راستا سایتهای مختلفی هستند که ادعا دارند اطلاعات و اخبار تمام پایگاههای داده افشاء شده را گردآوری میکنند و کاربر میتواند با وارد کردن شناسهای از خود بررسی کند که آیا تاکنون در معرض نشت اطلاعاتی قرار گرفته است یا خیر. برای مثال: haveibeenpwned.com یا f-secure.com/en/identity-theft-checker

[58] Virtual Private Network

[59] https://lifehacker.com/hola-better-internet-sells-your-bandwidth-turning-its-1707496872

[60] https://hola.org/legal/privacy

[61] https://thebestvpn.com/118-vpns-logging-policy

[62] Proxy